Kritische Sicherheitslücke in MINOVA TTA Software – Analyse, Angriffspfad und Handlungsempfehlungen

| CRYPTRON Security GmbH | Stefan Mettler, Founder & CEO

![]()

Management Summary

Die CRYPTRON Security GmbH hat eine schwerwiegende Schwachstelle (CVE-2025-7426) in der Automatisierungssoftware MINOVA TTA entdeckt, die ein erhebliches Risiko für kritische, industrielle Betriebsumgebungen sowie Tanklager darstellt.

Ein ungeschützter Debug-Port (TCP 1604) gibt FTP-Zugangsdaten im Klartext preis, wodurch Angreifer mit Netzwerkzugang ohne Authentifizierung auf sensible Produktivdaten zugreifen, Prozesse manipulieren und regulatorische Vorgaben verletzen können. Die Schwachstelle hat einen CVSSv4.0 Score von 9.3, was ihre Kritikalität unterstreicht und sie als kritisch einstuft.

Betroffen sind alle Versionen bis 11.17.0. Ein Update auf MINOVA TTA Version 11.18.0 oder höher wird empfohlen. Ein dediziertes Update des MINOVA TTA Moduls ch.minova.nservice durch den Hersteller wird dringend empfohlen.

Ebenfalls wird die Implementierung von Zero-Trust-Prinzipien zusätzlich empfohlen, um Risiken wie Datenexfiltration, gravierende Betriebsunterbrechungen oder physische Schäden, wie sie bei historischen Angriffen wie Stuxnet oder WannaCry beobachtet wurden, zu minimieren.

Dieses Security Advisory richtet sich an CISOs, CTOs, Risk Officer sowie Security Engineers und bietet eine detaillierte technische Analyse sowie konkrete Handlungsempfehlungen.

Einführung in MINOVA TTA

MINOVA TTA (Terminal & Tank Automation) ist eine hochentwickelte, modulare Softwarelösung, die speziell für die Steuerung und Automatisierung von Tanklagern, Verladeeinrichtungen und komplexen Logistikprozessen in industriellen Umgebungen konzipiert wurde. Ihre breite Anwendung in der Schweiz und Europa erstreckt sich über verschiedene kritische Branchen hinweg:

> Anwendungsbereiche von MINOVA TTA (Dropout-Menü)

- Energiesektor: Einsatz in Tanklagern zur präzisen Steuerung von Öl-, Gas- und anderen Kraftstofflagern sowie deren Verladeprozessen, wo kleinste Fehler massive Auswirkungen haben können.

- Chemische Industrie: Überwachung und Steuerung von Gefahrstofflagern und -transporten, bei denen Sicherheit und die Einhaltung strengster Vorschriften oberste Priorität haben.

- Logistik und Transport: Automatisierung von Fahrzeugwaagen, effizienten Verladeprozessen und intelligenten Zugangskontrollen, um den Warenfluss zu optimieren.

- Produktionsanlagen: Nahtlose Integration mit Enterprise Resource Planning (ERP)-Systemen wie SAP und Microsoft Dynamics über robuste EDI-/FTP-Schnittstellen zur Optimierung von Materialflüssen und zur Sicherstellung einer reibungslosen Produktion.

- Häfen und Terminals: Umfassendes Management von Schiffs- und LKW-Verladung sowie Lagerverwaltungssystemen für eine effiziente Abwicklung im internationalen Güterverkehr.

Die Software integriert essenzielle Komponenten wie SCADA/SPS-Systeme, ERP-Schnittstellen, detaillierte Prozesssensorik (z. B. Füllstand, Druck, Temperatur) und moderne Zugangskontrollen, um einen durchgängigen und nahtlosen Betrieb zu gewährleisten.

Angesichts ihrer zentralen Rolle in geschäftskritischen Prozessen und der direkten Interaktion mit physischen Anlagen ist die Sicherheit von MINOVA TTA von existenzieller Bedeutung.

Eine Kompromittierung könnte nicht nur zu erheblichen finanziellen Verlusten und schwerwiegenden Reputationsschäden führen, sondern im schlimmsten Fall auch Umweltschäden oder sogar Personenschäden verursachen, wenn die Anlagen nicht ordnungsgemäss gesteuert werden können.

Technische Schwachstelle (CVE-2025-7426)

Die identifizierte kritische Schwachstelle, registriert unter CVE-2025-7426, wurde im Modul ch.minova.nservice der MINOVA TTA Software durch das CRYPTRON Security Team im Rahmen eines Penetration Tests lokalisiert. Konkret handelt es sich um einen offen zugänglichen Debug-Port (TCP 1604), der ohne jegliche Form von Authentifizierung oder Verschlüsselung FTP-Zugangsdaten im Klartext preisgibt.

„Zero Trust bedeutet: Vertraue niemandem – nicht einmal deinem eigenen Firmennetzwerk.

Effektive Überwachung und der konsequente Einsatz starker Verschlüsselung sind dabei essenzielle Säulen jeder modernen Sicherheitsstrategie.“

— Stefan Mettler, Founder & CEO, CRYPTRON Security GmbH

Diese Offenlegung von Anmeldeinformationen stellt ein erhebliches Sicherheitsrisiko dar, da sie direkten und unautorisierten Zugriff auf sensible Systeme und die darin enthaltenen kritischen Daten ermöglicht.

> Klassifizierung und Kritikalität (Dropout-Menü)

- CWE-522 (Insufficiently Protected Credentials): Die Schwachstelle ist der Kategorie

Insufficiently Protected Credentialszuzuordnen, da Zugangsdaten in einer Form gespeichert oder übertragen werden, die keinen ausreichenden Schutz bietet. - CVSSv3.1-Score: Mit einem Common Vulnerability Scoring System (CVSS) v3.1 Score von 9.1 wird diese Schwachstelle als

kritischeingestuft. Dies unterstreicht die hohe Bedrohungsstufe und die potenziell schwerwiegenden Auswirkungen auf die Vertraulichkeit, Integrität und Verfügbarkeit der betroffenen Systeme.

> Verletzte Sicherheitsanforderungen | IEC 62443-3

Die Schwachstelle verstösst gegen mehrere zentrale Anforderungen des IEC 62443-3-3 Standards für industrielle Automatisierungs- und Kontrollsysteme (IACS), die die Sicherheit von OT-Umgebungen definieren:

- SR 1.2 – Kontrolle von Administrator-Privilegien: Die fehlende Authentifizierung am Debug-Port umgeht jegliche Kontrolle über Administrator-Privilegien, da die FTP-Zugangsdaten frei zugänglich sind. Ein Angreifer kann so administrative Rechte erlangen, ohne sich authentifizieren zu müssen.

- SR 2.1 – Autorisierung: Der unautorisierte Zugriff auf den Port zur Extraktion von Daten verstösst direkt gegen das Prinzip der Autorisierung. Es gibt keine Mechanismen, die den Zugriff auf diesen kritischen Dienst nur autorisierten Benutzern erlauben, was eine grundlegende Sicherheitsbarriere aushebelt.

- SR 3.1 – Kommunikationsintegrität: Die Klartextübertragung von FTP-Zugangsdaten über einen offenen Port untergräbt die Integrität der Kommunikation. Sensitive Daten wie Benutzernamen und Passwörter sind ungeschützt und können leicht von einem Angreifer abgefangen und missbraucht werden.

- SR 3.3 – Vertraulichkeitsschutz: Die Preisgabe von FTP-Zugangsdaten im Klartext verletzt den Schutz vertraulicher Informationen. Dies könnte weitreichende Folgen haben, da die geleakten Zugangsdaten den Schlüssel zu weiteren Systemen und Datenbeständen darstellen.

- SR 7.6 – Audit-Log-Zugriff: Ein Angreifer, der sich über die offengelegten FTP-Zugangsdaten anmeldet, könnte Audit-Logs manipulieren oder löschen, um seine Spuren zu verwischen, was die forensische Analyse und die Nachvollziehbarkeit von Vorfällen erheblich erschwert.

Diese Verstösse gegen etablierte Sicherheitsstandards sind besonders besorgniserregend in OT/SCADA-Umgebungen, wo die Sicherheit physischer Prozesse und kritischer Infrastrukturen auf dem Spiel steht. Die Dringlichkeit zur Behebung dieser Schwachstelle ist daher immens.

Proof of Concept

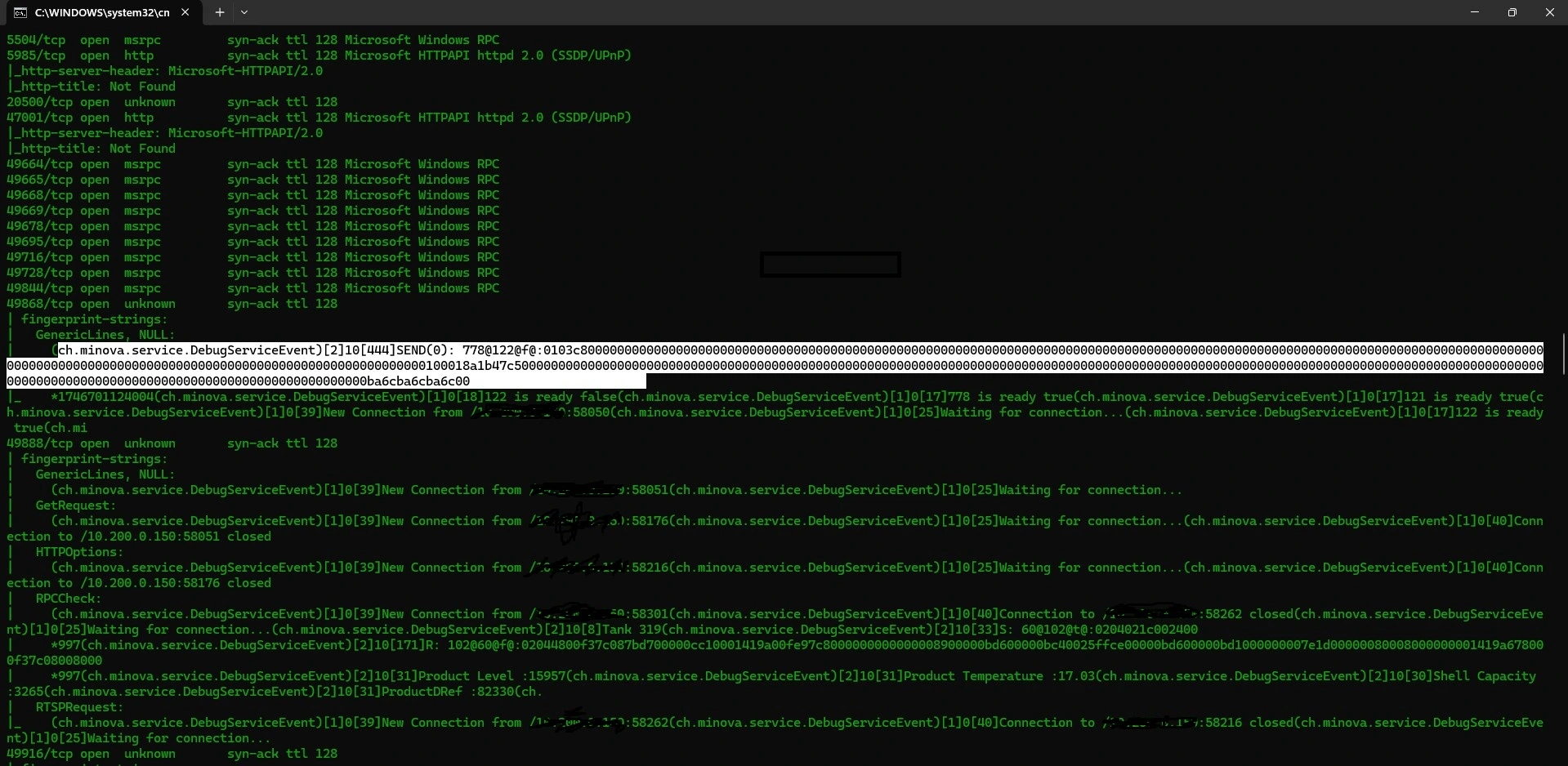

Die Ausnutzbarkeit der Schwachstelle wurde durch einen detaillierten Proof of Concept (PoC) in einer kontrollierten Testumgebung praktisch nachgewiesen. Dieser PoC demonstriert Schritt für Schritt, wie ein Angreifer mit grundlegenden Netzwerk-Tools die Schwachstelle ausnutzen kann, um unautorisierten Zugriff auf kritische Daten und Systeme zu erlangen.

| Schritt | Beschreibung | Nachweis/Befehl | Ergebnis |

|---|---|---|---|

| Port-Scan | Initialer Scan zur Identifizierung offener Ports im Zielnetzwerk. | nmap -sS -sV -p- -A IP-Adresse Zielsystem |

Offene Ports identifiziert, darunter die kritischen Ports: 1602, 1603, 1604, 1636. Port 1604 sticht als ungeschützter Debug-Port hervor. |

| Klartext-Ausgabe | Direkter Zugriff auf den als offen identifizierten Debug-Port 1604. | netcat IP-Adresse und Port 1604 oder direkter Browser-Zugriff |

Die Ausgabe auf Port 1604 zeigt FTP-Zugangsdaten im Klartext (Benutzernamen und Passwörter) an. Dies bestätigt die Insufficiently Protected Credentials. |

| FTP-Login | Nutzung der abgefangenen Zugangsdaten zur Herstellung einer FTP-Verbindung. | Verbindung via WinSCP oder Standard-FTP-Client mit den geleakten Credentials | Erfolgreicher Login auf dem Zielsystem über FTP. Dies beweist, dass die erbeuteten Zugangsdaten gültig sind und direkten Zugriff ermöglichen. |

| Datenexfiltration | Zugriff und Manipulation von Dateisystemen nach erfolgreichem Login. | Download/Upload von Dateien in sensiblen Verzeichnissen | Voller Zugriff auf kritische Verzeichnisse wie /MIG (Migration), /SHL (Schnittstellen) und /TAM (Tank Automation Module). Es konnten Daten heruntergeladen und potenziell manipuliert werden, was die Bedrohung der Integrität und Vertraulichkeit bestätigt. |

Dieser detaillierte PoC demonstriert nicht nur die Existenz der Schwachstelle, sondern auch die Einfachheit ihrer Ausnutzung durch einen Angreifer mit minimalen Ressourcen.

Im mittleren Bereich zeigt der Screenshot (image partially redacted) zahlreiche Debug-Ausgaben des MINOVA-Systems ch.minova.service.DebugServiceEvent. Besonders kritisch ist die Tatsache, dass vollständige Verbindungsinformationen, interne Systemzustände und Binärdaten-Strings (teilweise Base64 oder Hex) ungeschützt und live im Debug-Log preisgegeben werden.

Angriffspfad (Attack Vector)

Der Angriffspfad, der durch diese Schwachstelle ermöglicht wird, beschreibt die schrittweise Vorgehensweise, die ein Angreifer nutzen kann, um von der initialen Erkennung der Schwachstelle bis zur vollständigen Kompromittierung des Systems und potenziellen Manipulationen voranzukommen. Dieser Pfad zeigt die kritischen Punkte, an denen Sicherheitsmassnahmen versagen können.

> Schritte des Angriffspfades (Dropout-Menü)

- Initialer Zugang & Netzwerk-Scan:

- Beschreibung: Der Angreifer beginnt mit der Erkundung des Zielnetzwerks, oft durch einen externen oder internen Scan, um offene Ports und Dienste zu identifizieren. In diesem Fall wird der offen zugängliche Debug-Port (TCP 1604) der MINOVA TTA Software als potenzieller Einstiegspunkt erkannt.

- Relevanz: Dieser Schritt ist entscheidend für die Aufklärung der Angriffsfläche. Schon eine einfache Port-Scan-Software reicht aus, um diese Schwachstelle zu entdecken.

- Credential Harvesting:

- Beschreibung: Durch den unauthentifizierten Zugriff auf den offen zugänglichen Debug-Port 1604 können die FTP-Zugangsdaten im Klartext abgefangen werden. Diese Informationen sind sofort verfügbar, ohne dass komplexe Exploit-Techniken oder Social Engineering erforderlich wären.

- Relevanz: Dies ist der kritischste Schritt des Angriffs, da er dem Angreifer die notwendigen Anmeldeinformationen für den direkten Zugriff auf andere Systeme liefert.

- Direkter FTP-Zugriff:

- Beschreibung: Mit den erbeuteten FTP-Zugangsdaten kann der Angreifer eine direkte FTP-Verbindung zu den MINOVA TTA Systemen herstellen. Dies ermöglicht den vollen Zugriff auf die Dateisysteme der Software und die darin enthaltenen Daten.

- Relevanz: Der direkte Dateizugriff erlaubt es dem Angreifer, sensible Informationen zu exfiltrieren oder bösartige Payloads hochzuladen.

- Lateral Movement & Eskalation:

- Beschreibung: Sobald der FTP-Zugriff etabliert ist, kann der Angreifer weitere Schritte unternehmen. Dies könnte das Herunterladen sensibler Daten, das Hochladen bösartiger Skripte oder die Manipulation bestehender Konfigurationen umfassen. Der Zugriff auf Verzeichnisse wie

/MIG,/SHLund/TAMdeutet auf weitreichende Möglichkeiten zur Datenexfiltration und Manipulation hin. Von hier aus kann der Angreifer versuchen, sich weiter im Netzwerk auszubreiten und auf andere verbundene Systeme (z.B. SCADA-Steuerungen, ERP-Systeme) zuzugreifen. - Relevanz: Dieser Schritt ist entscheidend für die Erweiterung des Angriffs auf die gesamte Infrastruktur und kann zu weitreichenden Schäden führen.

- Beschreibung: Sobald der FTP-Zugriff etabliert ist, kann der Angreifer weitere Schritte unternehmen. Dies könnte das Herunterladen sensibler Daten, das Hochladen bösartiger Skripte oder die Manipulation bestehender Konfigurationen umfassen. Der Zugriff auf Verzeichnisse wie

- Impact & Zielerreichung:

- Beschreibung: Die finalen Auswirkungen des Angriffs können vielfältig sein und reichen von der Exfiltration sensibler Daten (z.B. Produktionsrezepte, Kundendaten) und der Manipulation von Prozessen (z.B. Änderung von Tankfüllständen, Produktionsparametern) bis hin zur vollständigen Störung der Verfügbarkeit von kritischen Systemen (z.B. Stillstand von Lade- und Entladeprozessen).

- Relevanz: Dies ist der Endpunkt des Angriffspfades, bei dem der Angreifer seine Ziele erreicht und der grösste Schaden entsteht.

Die Einfachheit des Angriffsvektors erhöht die Dringlichkeit der Gegenmassnahmen erheblich, da keine komplexen Vorwissen oder aufwendigen Tools für die Ausnutzung notwendig sind.

Risikoanalyse

Die Auswirkungen der CVE-2025-7426 Schwachstelle sind weitreichend und betreffen die drei Kernaspekte der Informationssicherheit – Vertraulichkeit, Integrität und Verfügbarkeit (CIA-Triade) – mit potenziell katastrophalen Folgen für Betriebsabläufe und die Sicherheit von Personen und Umwelt.

> Bedrohung der CIA-Triade (Dropout-Menü)

- Vertraulichkeit (Confidentiality):

Die Offenlegung von FTP-Zugangsdaten im Klartext ermöglicht die unautorisierte Exfiltration sensibler Prozessdaten, proprietärer Informationen und möglicherweise auch kunden- oder lieferantenbezogener Daten. Dazu gehören beispielsweise Produktionsrezepte, Lagerbestandsdaten, detaillierte Prozessparameter oder sogar kritische Geschäftsstrategien.

Eine solche Kompromittierung kann schwerwiegende finanzielle Verluste, massive Reputationsschäden und den Verlust von Wettbewerbsvorteilen zur Folge haben.

- Integrität (Integrity):

Ein Angreifer kann die Integrität von Daten und Prozessen manipulieren. Dies umfasst die Veränderung von Tankfüllständen (z.B. um Überläufe oder Lecks zu verursachen), die Modifikation von Produktionsparametern (was zu Fehlproduktionen oder Qualitätsmängeln führen kann) oder die Manipulation von Lagerbeständen (was zu falschen Abrechnungen und Lieferverzögerungen führt).

Solche Manipulationen können nicht nur wirtschaftliche Schäden verursachen, sondern auch erhebliche Sicherheitsrisiken in der physischen Welt nach sich ziehen, bis hin zu Umweltschäden oder Explosionen.

- Verfügbarkeit (Availability):

Die Möglichkeit, Prozesse zu manipulieren oder Systemkonfigurationen zu zerstören, kann die Verfügbarkeit von Lade- und Entladeprozessen unterbrechen oder gänzlich zum Erliegen bringen.

Dies hätte direkte und schwerwiegende Auswirkungen auf die gesamte Lieferkette, die Betriebseffizienz und könnte zu erheblichen finanziellen Verlusten durch Produktionsausfallzeiten führen. Ein Angriff auf die Verfügbarkeit kann die gesamte Betriebsfähigkeit einer Anlage lahmlegen und weitreichende wirtschaftliche und gesellschaftliche Folgen haben.

> Historische Parallelen: Stuxnet mit CVE-2010-2568 oder WannaCry mit CVE-2017-0144 als Warnung (Dropout-Menü)

Die vorliegende Schwachstelle in MINOVA TTA ist ein ernstes Indiz dafür, dass die Bedrohungslandschaft für industrielle Steuerungssysteme und kritische Infrastrukturen weiterhin hoch ist. Historische Beispiele unterstreichen die potenziellen Auswirkungen, wenn Cyberangriffe auf solche Systeme erfolgreich sind:

- Stuxnet (2010): Der Prototyp des OT-Angriffs

Was es war: Stuxnet war ein hochentwickelter, staatlich unterstützter Computerwurm, der speziell darauf ausgelegt war, industrielle Steuerungssysteme (ICS) von Siemens zu sabotieren. Er zielte auf speicherprogrammierbare Steuerungen (SPS) ab, die in den Urananreicherungsanlagen im Iran eingesetzt wurden, und manipulierte die Drehzahl von Zentrifugen, um diese physisch zu beschädigen.

Die Lektion: Stuxnet demonstrierte zum ersten Mal auf globaler Ebene die Möglichkeit, physische Infrastrukturen durch Cyberangriffe gezielt zu beschädigen. Es zeigte die Notwendigkeit, OT-Systeme nicht als blosse Erweiterung der IT zu betrachten, sondern als separate, hochsensible Angriffsziele mit spezifischen Schwachstellen und potenziell katastrophalen physischen Auswirkungen. Der Angriff war hochgradig zielgerichtet und unterstrich die Notwendigkeit tiefergehender, segmentierter Sicherheitspraktiken in OT-Umgebungen.

- WannaCry (2017): Die globale Ausbreitung und OT-Relevanz

Was es war: Diese globale Ransomware-Attacke verbreitete sich exponentiell über ungesicherte SMB-Ports (Server Message Block), eine Schwachstelle, die ursprünglich vom US-Geheimdienst NSA entdeckt und durch die Shadow Brokers geleakt wurde (EternalBlue Exploit). Die Ransomware legte unzählige Computer und Netzwerke weltweit lahm, darunter Systeme in Krankenhäusern, Telekommunikationsunternehmen und grossen Unternehmen.

Die Lektion: Obwohl WannaCry nicht primär auf OT-Systeme abzielte, illustrierte es eindringlich, wie schnell sich Malware in vernetzten Umgebungen ausbreiten kann und welche verheerenden Auswirkungen ungepatchte Systeme und offen zugängliche Ports haben können. Die MINOVA TTA-Schwachstelle, die ebenfalls offene Ports und Klartext-Credentials nutzt, birgt ähnliche Risiken einer schnellen Verbreitung und eines weitreichenden Impacts, sollte sie in einer breiteren, ungeschützten OT-Umgebung ausgenutzt werden. Es verdeutlichte die Notwendigkeit eines robusten Patch-Managements und der Schliessung unnötiger offener Ports.

Diese historischen Vorfälle sind eine ernste Erinnerung daran, dass Schwachstellen in OT-Systemen nicht isoliert betrachtet werden können. Sie können weitreichende, systemische Risiken darstellen, die über die reine IT-Sicherheit hinausgehen und direkte Auswirkungen auf die physische Welt haben. Die MINOVA TTA Schwachstelle passt in dieses Muster der Bedrohungen und erfordert eine entschlossene Reaktion.

Das Risiko wird noch dadurch erhöht, dass Angriffe auf OT-Systeme oft schwerer zu erkennen und zu beheben sind als traditionelle IT-Angriffe, da die Infrastruktur oft älter ist und spezifische Protokolle verwendet.

Sofortmassnahmen & Strategische Empfehlungen

Angesichts der kritischen Natur dieser Schwachstelle sind umgehende und strategische Massnahmen unerlässlich, um die Sicherheit der OT/SCADA-Umgebung zu gewährleisten und potenzielle Schäden zu minimieren. Diese Empfehlungen sollten von CISOs und Sicherheitsteams prioritär behandelt werden.

Sofortmassnahmen (Kurzfristig)

- Ports blockieren: Die umgehende Blockierung der Ports 1602, 1603, 1604 und 1636 in der Perimeter-Firewall sowie auf den Host-basierten Firewalls der betroffenen MINOVA TTA Systeme ist der wichtigste erste Schritt. Dies unterbindet den direkten Zugriff auf den Debug-Port und potenziell unsichere Kommunikationskanäle. Eine strikte Segmentierung der OT-Netzwerke ist hierbei unerlässlich.

- FTP-Passwörter ändern: Alle FTP-Passwörter, die potenziell durch diese Schwachstelle kompromittiert wurden, müssen unverzüglich geändert werden. Dabei sollten starke, einzigartige Passwörter verwendet und eine Richtlinie zur regelmässigen und erzwungenen Passwortänderung implementiert werden. Bei sensiblen Systemen sollte zudem Multifaktor-Authentifizierung (MFA) eingeführt werden, wo immer dies technisch möglich ist.

- Logs prüfen: Eine gründliche Überprüfung aller relevanten System- und Anwendungslogs ist notwendig, um festzustellen, ob die Schwachstelle bereits ausgenutzt wurde und um das Ausmass eines möglichen Angriffs zu bewerten. Hierzu gehören auch Verbindungslogs zu den betroffenen Ports. Forensische Analyse ist hier entscheidend, um den Umfang der Kompromittierung zu verstehen und mögliche Spuren eines Angreifers zu identifizieren.

Strategische Empfehlungen (Langfristig)

- Update auf MINOVA TTA Version 11.18.0 oder höher: Das Update auf die Version 11.18.0 oder höher der MINOVA TTA Software und die Aktualisierung von Modul

ch.minova.nserviceist entscheidend, da diese Version die beschriebene Schwachstelle (CVE-2025-7426) adressiert und behebt. Ein Patch ist seitens Hersteller in Bearbeitung. - Regelmässige Patch-Management-Prozesse müssen etabliert und eingehalten werden, um zukünftige Schwachstellen zeitnah zu schliessen und die Software auf dem aktuellen Stand zu halten.

- Zero Trust in OT-Netzen implementieren: Die Einführung von Zero-Trust-Prinzipien ist von höchster Bedeutung für die langfristige Sicherheit von OT-Netzwerken. Dies bedeutet, dass keinem Benutzer, Gerät oder System standardmässig vertraut wird, unabhängig von seiner Position im Netzwerk. Stattdessen sind strenge Authentifizierungs- und Autorisierungskontrollen bei jedem Zugriffspunkt erforderlich. Dies minimiert das Risiko lateraler Bewegung im Falle einer Kompromittierung und verhindert, dass ein kompromittiertes System uneingeschränkt auf andere Netzwerkressourcen zugreifen kann.

- SCADA-SIEM & Incident Response einführen: Die Implementierung eines Security Information and Event Management (SIEM) Systems, das speziell auf SCADA-Umgebungen zugeschnitten ist, ermöglicht die zentrale Erfassung, Korrelation und Analyse von Sicherheitsereignissen und Logs aus OT-Systemen. Parallel dazu ist die Etablierung eines robusten Incident Response Plans unerlässlich. Dieser Plan sollte klare Schritte für die Erkennung, Eindämmung, Beseitigung und Wiederherstellung nach einem Sicherheitsvorfall umfassen, um schnell und effektiv reagieren und Betriebsunterbrechungen minimieren zu können. Regelmässige Übungen und Simulationen von Incident-Response-Szenarien sind hierbei unerlässlich.

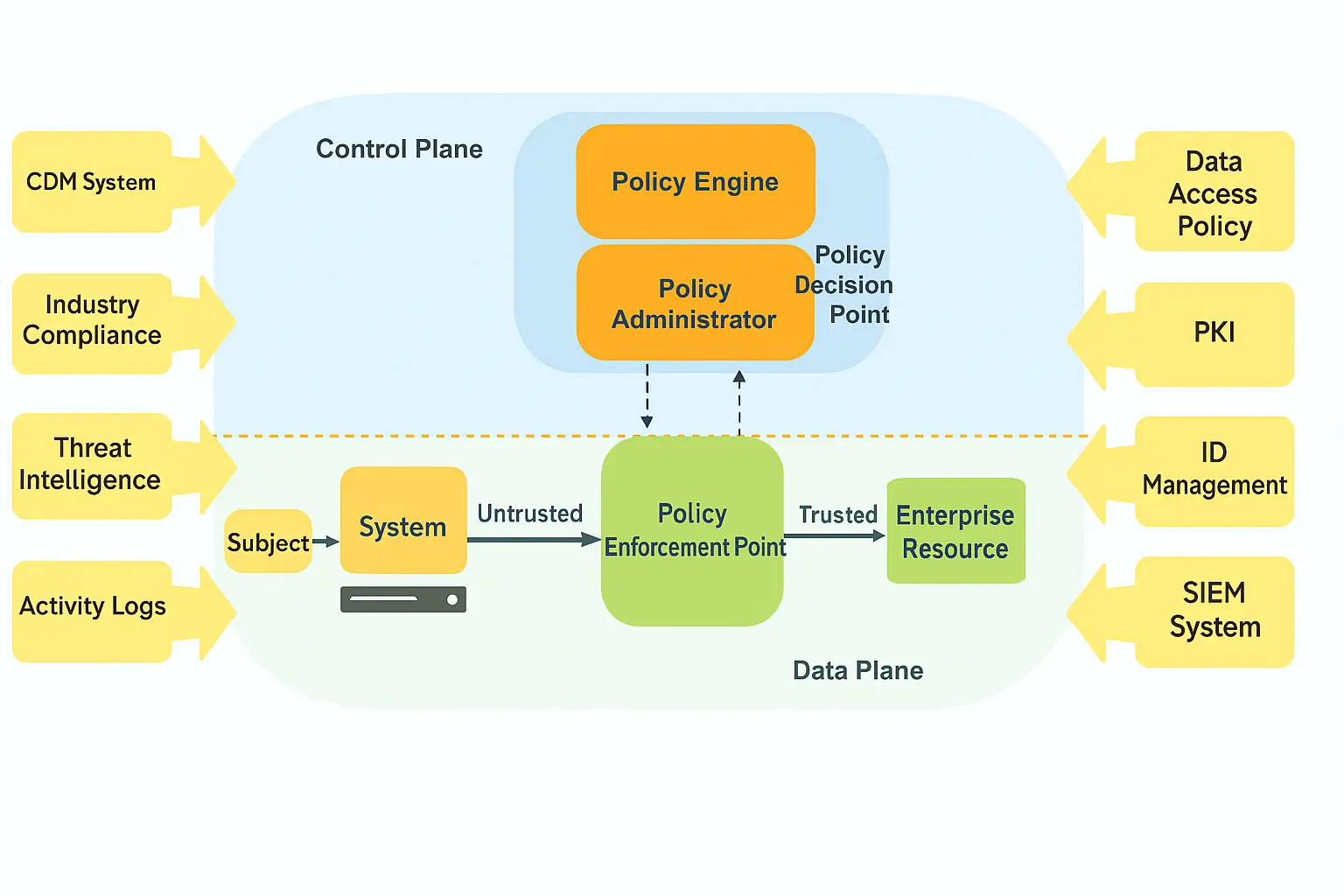

Zero Trust Security für SCADA/OT

Das Zero-Trust-Sicherheitsmodell hat sich als Goldstandard in der IT-Sicherheit etabliert und gewinnt auch in OT-Umgebungen zunehmend an Bedeutung. Es basiert auf den Prinzipien der Mikrosegmentierung, starken Authentifizierung und kontinuierlichen Überwachung.

Für MINOVA-Umgebungen und andere SCADA/OT-Systeme sind spezifische Implementierungsstrategien von entscheidender Bedeutung, um die einzigartigen Anforderungen industrieller Steuerungssysteme zu erfüllen.

Nachfolgend das Zero Trust Modell aus dem NIST Standard von SP.800-207.

Das CRYPTRON Security Team empfiehlt folgende drei Massnahmen in die Sicherheitsstrategie einzuplanen sowie die Zero-Trust Kernprinzipen im Detail im Dropout-Menü anzuschauen:

- Vertrauen ist keine Voreinstellung: Jeder Zugriff auf OT-Systeme muss kontinuierlich überprüft und autorisiert werden – auch innerhalb des eigenen Netzwerks.

- Strikte Zugriffskontrolle: Nutzer, Geräte und Anwendungen erhalten ausschliesslich die Berechtigungen, die sie für ihre Aufgaben benötigen („Least Privilege“).

- Transparenz und Überwachung: Sämtliche Aktivitäten werden lückenlos protokolliert und überwacht, um unbefugte Zugriffe oder Anomalien sofort zu erkennen und zu reagieren.

> Kernprinzipien der Zero-Trust-Implementierung in OT (Dropout-Menü)

- Strikte Netzwerksegmentierung:

Beschreibung: Eine tiefgreifende Netzwerksegmentierung, die SCADA-, ERP- und Office-Netzwerke voneinander isoliert, ist fundamental. Dies bedeutet, dass kritische OT-Systeme in separate Sicherheitszonen eingeteilt werden, um die Angriffsfläche zu minimieren und die laterale Ausbreitung von Bedrohungen zwischen den verschiedenen Umgebungen zu verhindern. Firewalls und VLANs spielen hier eine zentrale Rolle.

Nutzen: Verhindert beispielsweise, dass ein Ransomware-Angriff auf das Office-Netzwerk auf die kritischen OT-Systeme übergreift und schützt vor unkontrollierter Kommunikation zwischen verschiedenen Vertrauenszonen.

- Einführung maschineller Identitäten und starker Authentifizierung:

Beschreibung: Die Implementierung von maschinellen Identitäten und entsprechenden Authentifizierungsmechanismen für Geräte und Anwendungen gewährleistet, dass nur autorisierte Systeme miteinander kommunizieren können. Dies umfasst nicht nur menschliche Benutzer, sondern auch IoT-Geräte, SPS-Steuerungen und Software-Dienste. Statt standardmässiger Vertrauensstellungen wird jeder Kommunikationsversuch einer strengen Authentifizierung unterzogen.

Nutzen: Eliminiert implizites Vertrauen innerhalb des Netzwerks und stellt sicher, dass jede Kommunikation, ob zwischen zwei Maschinen oder einer Maschine und einem Benutzer, explizit authentifiziert und autorisiert wird.

- Echtzeit-Logging und kontinuierliches Monitoring:

Beschreibung: Kontinuierliches Echtzeit-Logging und Monitoring aller Netzwerkaktivitäten, Zugriffe und Systemereignisse sind unerlässlich. Ein zentrales Logging-System, idealerweise ein SIEM, das auch OT-spezifische Protokolle und Anomalien erfassen kann, ermöglicht die frühzeitige Erkennung von Abweichungen und potenziellen Sicherheitsvorfällen. Verhaltensanalysen und maschinelles Lernen können hier unterstützend eingesetzt werden.

Nutzen: Ein effektives Monitoring ist der Schlüssel zur schnellen Reaktion auf Bedrohungen und zur Durchführung forensischer Analysen nach einem Vorfall.

Die Einführung von Zero Trust in OT-Umgebungen ist komplex und erfordert eine tiefgreifende Analyse der bestehenden Infrastruktur sowie eine schrittweise Implementierung. Es ist jedoch eine Investition, die sich langfristig auszahlt, indem sie die Resilienz gegenüber Cyberangriffen signifikant erhöht.

Compliance & Regulatorik

Die aufgedeckte Schwachstelle in MINOVA TTA und ihre potenziellen Auswirkungen haben direkte Implikationen für die Einhaltung relevanter Compliance-Standards und regulatorischer Vorgaben, insbesondere in der kritischen Infrastruktur. Die Nichteinhaltung dieser Vorschriften kann zu erheblichen Strafen, rechtlichen Konsequenzen und einem massivem Reputationsverlust führen.

> Verletzte Standards und Richtlinien (Dropout-Menü)

| Standard/Richtlinie | Relevante Vorgabe | Status der Einhaltung | Auswirkung der Schwachstelle |

|---|---|---|---|

| IEC 62443-3-3 | SR 1.1 (Zonen und Conduits), SR 3.1 (Kommunikationsintegrität), SR 7.6 (Audit-Log-Zugriff) | Verletzt | Der offene Debug-Port und die Klartext-Credentials verletzen grundlegende Prinzipien der Netzwerksegmentierung und des Datenschutzes. Die fehlende Log-Sicherheit untergräbt die Nachvollziehbarkeit. |

| NIS2-Richtlinie | Meldepflicht innerhalb von 24 Stunden bei erheblichen Sicherheitsvorfällen. | Möglicherweise verletzt | Die Schwachstelle könnte zu einem meldepflichtigen Vorfall führen, dessen verspätete oder unterlassene Meldung erhebliche Bussgelder nach sich ziehen kann. Unternehmen müssen ihre Prozesse für die schnelle Erkennung und Meldung anpassen. |

| IKT-Minimalstandard | Anforderungen an Logging-Mechanismen und Zugriffsschutz für Kritische Infrastrukturen. | Verletzt | Der ungeschützte Zugriff auf sensible Daten und die potenzielle Manipulation von Audit-Logs stehen im direkten Widerspruch zu den Anforderungen an den Zugriffsschutz und die Integrität von Logs. |

| NIST CSF (Cybersecurity Framework) | Funktionen wie "Identify", "Protect" und "Detect" sind unzureichend erfüllt. | Unzureichend erfüllt | Die Schwachstelle zeigt Defizite in der Identifikation von Risiken, dem Schutz kritischer Daten und der Erkennung von Angriffen. Ein ganzheitlicher Ansatz zur Verbesserung aller Funktionen des Frameworks ist notwendig. |

Unternehmen müssen sicherstellen, dass sie nicht nur technische Massnahmen ergreifen, sondern auch die notwendigen Prozesse und Richtlinien implementieren, um den regulatorischen Anforderungen gerecht zu werden. Dies beinhaltet regelmässige Audits, Penetrationstests und die Schulung des Personals.

Disclosure Timeline

Die Offenlegung der Schwachstelle erfolgte gemäss einer sorgfältig geplanten und koordinierten Zeitachse, um eine verantwortungsvolle Offenlegung (Coordinated Vulnerability Disclosure) zu gewährleisten und dem Hersteller ausreichend Zeit zur Behebung des Problems zu geben, bevor die Informationen öffentlich zugänglich gemacht werden.

| Datum | Ereignis | Beschreibung |

|---|---|---|

| 06.05.2025 | Erstmeldung an MINOVA | CRYPTRON Security GmbH sendet die detaillierte Beschreibung der Schwachstelle (CVE-2025-7426) und des Proof of Concepts an den Hersteller MINOVA TTA. |

| 20.06.2025 | Rückmeldung Hersteller | MINOVA TTA bestätigt den Erhalt der Meldung und beginnt mit der internen Analyse der Schwachstelle. Erste Einschätzung des Herstellers zu Umfang und Priorität des Problems. |

| 09.07.2025 | Bestätigung der Schwachstelle | MINOVA TTA bestätigt die Existenz und Kritikalität der Schwachstelle. Planung der Behebung und eines Patches wird eingeleitet. |

| 25.08.2025 | Öffentliche Veröffentlichung (Advisory) | CRYPTRON Security GmbH veröffentlicht ein technisches Advisory zur Schwachstelle, mit ersten Handlungsempfehlungen für betroffene Organisationen. |

| 01.09.2025 | Geplante CVE-Publikation & Patch-Verfügbarkeit | Offizielle Veröffentlichung der CVE-ID (CVE-2025-7426) in der NVD-Datenbank (National Vulnerability Database). Verfügbarkeit des Patches (Version 11.17.0) durch MINOVA TTA für Kunden. |

Fazit

Die Entdeckung der kritischen Schwachstelle CVE-2025-7426 in MINOVA TTA verdeutlicht eindringlich die fortbestehenden und potenziell katastrophalen Risiken, die von unzureichend gesicherten Debug-Schnittstellen und Klartext-Credentials in produktiven OT-Systemen ausgehen. Solche Schwachstellen sind nicht nur ein rein technisches Problem, sondern können weitreichende Auswirkungen auf die Geschäftskontinuität, die Einhaltung von Vorschriften (Compliance) und die öffentliche Sicherheit haben.

Eine effektive Risikominimierung ist nur durch die konsequente Umsetzung einer mehrschichtigen Sicherheitsstrategie möglich, die schnelle Software-Updates, die Implementierung einer Zero-Trust-Architektur und die strikte Einhaltung etablierter Sicherheitsstandards umfasst. Angesichts der Lehren aus historischen und weitreichenden Cyberangriffen wie Stuxnet und WannaCry ist es für CISOs unerlässlich, ihre OT/SCADA-Umgebungen proaktiv zu schützen, kontinuierlich zu überwachen und resilienter gegenüber zukünftigen, möglicherweise noch ausgefeilteren Bedrohungen zu machen.

Die Investition in umfassende Cybersicherheit ist in der heutigen vernetzten Industrielandschaft nicht nur eine technische Notwendigkeit, sondern eine entscheidende Investition in die Betriebssicherheit, die finanzielle Stabilität und die Zukunftsfähigkeit eines jeden Unternehmens.

CRYPTRON Security GmbH – Ihre Experten für OT/SCADA-Sicherheit

Für weiterführende Informationen, detaillierte technische Analysen oder individuelle Unterstützung bei der Absicherung Ihrer OT/SCADA-Umgebungen steht Ihnen unser CRYPTRON Security Team gerne zur Verfügung.

Unsere Experten beraten Sie zu:

-

🛡️ Präventive Sicherheitsmassnahmen

-

🚀 Durchführung von Penetration Tests

-

🚨 Incident Response & Notfallpläne

-

🔒 Zero-Trust-Implementierung in OT/SCADA